La primera información surgió el 31 de diciembre, cuando figuras conocidas de la escena, como BrutalSam_ y Shadzey1, comenzaron a compartir detalles sobre la filtración. Aunque sus publicaciones desaparecieron rápidamente, el daño ya estaba hecho: las “semillas clave” ahora están disponibles en psdevwiki.com .

Las claves de BootROM, también conocidas como claves de nivel 0, se utilizan para descifrar los primeros pasos del proceso de arranque de la consola. Son la base de la famosa cadena de confianza, un mecanismo que verifica la autenticidad de cada componente de software, desde el gestor de arranque hasta el sistema operativo. Toda la seguridad de la PS5 se basa en este principio. El problema radica en que estas claves se integran en la BootROM de la APU AMD durante la fabricación. Por definición, esta memoria es inmutable. Por lo tanto, ninguna actualización de software puede corregir la situación. Solo una nueva revisión del hardware, con procesadores que incorporen claves diferentes, podría resolver el problema, y solo para futuras consolas. Todas las PS5 ya vendidas seguirán siendo vulnerables a este respecto.

Esta situación recuerda mucho al exploit Fusée Gelée de Nintendo Switch. En aquel momento, se trataba de un fallo en la Tegra BootROM que permitía la ejecución de código, no de una fuga de clave, pero la consecuencia fue la misma: imposible de solucionar tras salir de fábrica. La PS3 también experimentó una situación similar con el incidente de fail0verflow a principios de la década de 2010.

Sin embargo, una advertencia: esta filtración por sí sola no es suficiente para liberar una PS5. Tener las claves proporciona principalmente visibilidad completa del proceso de arranque, que antes era opaco. Para ejecutar código sin firmar en una consola de usuario, aún sería necesario descubrir una vulnerabilidad explotable y luego crear una cadena completa de escalada de privilegios. Una tarea larga y compleja.

Dicho esto, este avance podría acelerar la llegada de firmware personalizado y soluciones de carga de respaldo durante 2026. Los equipos que trabajan en la emulación de PS5 en PC también deberían beneficiarse, gracias a una comprensión completa del flujo de arranque.

Sony aún no ha emitido ninguna declaración oficial; la información es demasiado reciente y es difícil confirmar que todas las consolas sean potencialmente hackeables. Una nueva revisión del hardware con claves diferentes sigue siendo una posibilidad, similar a lo que hizo Nintendo tras Fusée Gelée. Pero para los actuales propietarios de PS5, la conclusión es clara: su consola conservará para siempre esta debilidad estructural.

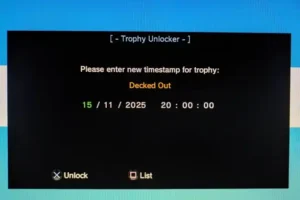

Zecoxao, por su parte, quiere poner la información en perspectiva , confirmando que las claves filtradas son claves semilla, no claves finales listas para usar. Los fusibles maestros de hardware de la PS5 cifran estas claves semilla, que luego se utilizan para descifrar la memoria flash del sistema y la IPL. La IPL utiliza sus propias claves para descifrar el kernel y el kernel seguro, que a su vez descifra todos los demás módulos de seguridad, como SELF y PKG. En otras palabras, se trata de una cadena criptográfica compleja de varias capas, no de una simple “clave mágica”.

Zecoxao añadió un punto crucial: si tienes la ROM, conoces los algoritmos de descifrado de la IPL y la memoria flash, así como las claves maestras. Sin embargo, solo combinando esta información con los valores únicos de la clave maestra de cada consola, teóricamente, se podrían generar las claves maestras reales.

Pero incluso en ese caso, el contenido físico de la consola, como la memoria flash del sistema (en la PS4) o los chips NAND (en la PS5), seguiría siendo necesario para descifrar toda la cadena de comandos. Todo esto ilustra claramente lo lejos que está del alcance del usuario final. Cuando un usuario le preguntó directamente sobre las consecuencias prácticas de esta filtración, como los modchips o los fpkgs, Zecoxao respondió con claridad: el resultado concreto es simplemente la capacidad de descifrar datos.

Los archivos PKG falsos permanecen bajo el control del procesador de seguridad a53_io, y un chip modificado solo sería posible si existiera una vulnerabilidad directa en la ROM, la cual aún no se ha identificado. Por lo tanto, esta filtración no abre automáticamente la puerta a la piratería, el firmware personalizado ni un jailbreak completo. Sin embargo, representa un gran avance para la investigación, la ingeniería inversa y una mejor comprensión de la arquitectura de seguridad de la PS5.

Todo está aquí:

Add Comment